Para poder trabajar con seguridad en la nube, las empresas valoran los riesgos, forman a empleados y cambian la cultura de tratamiento de los datos.

Claves para la ciberseguridad en la nube contadas por expertos

- Conoce la seguridad en la nube

- Primer paso para trabajar en materia de seguridad en la nube

- ¿Como han evolucionado los procesos internos de las empresas?

- Un dispositivo puede poner en peligro una empresa al completo, ¿verdadero o falso?

- ¿Es facil acceder a los datos de los demas?

- El encriptado: funcionamiento

- ¿Ha sustituido la nube al antivirus?

- Seguridad en la nube: protegete ante los ataques

- Almacenamiento de datos en diferentes paises

Conoce la seguridad en la nube

En primer lugar vamos a definir qué es el término cloud computing o computación en la nube: se trata de una tecnología que permite a los usuarios almacenar archivos e información en la red sin necesidad de espacio de almacenamiento en el dispositivo. De este modo permitiremos un acceso fácil y global a la información de todos los miembros de la empresa.

El almacenamiento y la seguridad en la nube están sujetos al marco normativo vigente, actualmente en Europa el Reglamento General de Protección de Datos (RGPD), desde el momento en el que se tratan datos personales, y dependerá del país donde se encuentren ubicados los servidores para acogerse a la legislación.

Primer paso para trabajar en materia de seguridad en la nube

Antes de aventurarnos a almacenar información relevante o aplicaciones de la compañía en la nube debemos saber qué hay que tener en cuenta para hacerlo de forma segura y sin poner en riesgo la seguridad del negocio, contando de entrada con un software de seguridad informática.

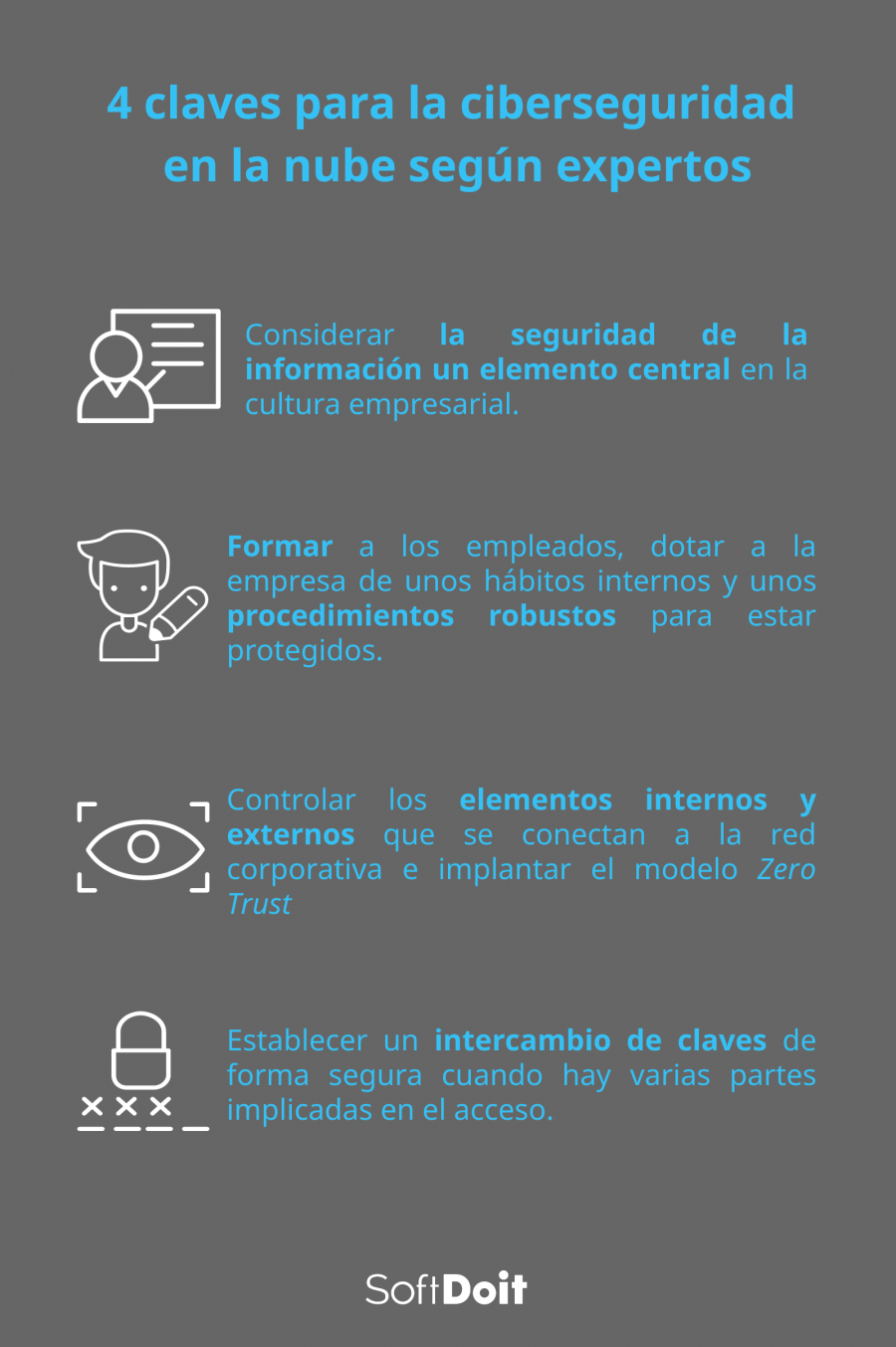

Como apunta el experto Jaime Gómez, lo primero es saber que la seguridad de la información no es un departamento del negocio, sino un elemento central en la cultura empresarial y, por tanto, todas las personas de la organización deben tener una formación al respecto. Jorge Sanz, por su parte, considera que hay que hacer un análisis profundo de las necesidades, realizar un estudio de amenazas y tener en cuenta cuatro pilares:

- Gobernar los datos que están en la nube.

- Controlar los accesos.

- Conocer la disponibilidad del material.

- Tener una rápida respuesta ante incidentes.

Es habitual dejar la planificación de lado cuando creamos un proyecto y debemos tener claro qué se necesita y para qué, con la ayuda de un experto en la materia, explica Javier Casares.

La nube es un modelo de responsabilidad compartida entre proveedor y cliente. Los accesos, la gestión de usuarios y de datos es responsabilidad del cliente.

Rames Sarwat, director de alianzas y nuevos productos en ElevenPaths (Unidad Global de Ciberseguridad de Telefónica)

¿Cómo han evolucionado los procesos internos de las empresas?

Desde el nacimiento de las nuevas tecnologías y la preocupación de la seguridad en la nube los procedimientos internos y la planificación de las compañías han sufrido grandes cambios.

Desde los archivos en papel hasta llegar al almacenamiento en la nube, necesitando únicamente un dispositivo con acceso a Internet, ha hecho que las empresas tengan que tener especial cuidado con los datos que guardan en la nube para garantizar la confidencialidad de la información y no sufrir ataques.

El uso de cloud computing está reduciendo la necesidad de personal especializado en TIC, lo que conlleva a la reducción de costes y mejora de la competitividad facilitando, así, la transformación digital de los procesos de los negocios.

Están cambiando los procesos, los profesionales, las responsabilidades, los tiempos y las leyes, apunta Jaime Gómez. Ya comenzamos a ver empresas con más de mil trabajadores en las que todos lo empleados trabajan a distancia.

La nube impone una comunicación asíncrona, que no interrumpe.

Jaime Gómez

Muchas empresas están dejando que los trabajadores dispongan de sus propios ordenadores o dispositivos, lo que hace que la red se vuelva insegura de base.

Javier Casares

Se han introducido nuevos elementos, una nueva arquitectura y una nueva forma de trabajar. La nube puede añadir complejidad en la gestión; es importante estudiar el caso y valorar los beneficios.

Jorge Sanz, especialista en ciberseguridad Grupo Antolín y director del ‘Máster Indra en Ciberseguridad’ de U-tad.

Un dispositivo puede poner en peligro una empresa al completo, ¿verdadero o falso?

Cualquier elemento que se conecta a la red corporativa pone en peligro al compañía: impresoras, cámaras IP, máquinas vending… Hasta ahora la seguridad se gestionaba de una manera perimetral estableciendo controles en las entradas y salidas como firewalls y asumiendo que aquello que estaba dentro de la red corporativa era seguro. Este modelo ha evolucionado con la disrupción provocada por la movilización, cloud computing y IoT (Internet de las cosas) que hacen que los elementos a proteger se encuentren dentro y fuera.

Esto conlleva a un nuevo modelo de gestión de la seguridad en la nube llamado Zero Trust, explica Rames Sarwat, donde toda conexión o acceso es verificado sin asumir confianza. De este modo se da más importancia a la gestión de la identidad y se lleva un control de quién se conecta y se limita dinámicamente las operaciones que se pueden realizar.

Jorge Sanz considera que el método de entrada puede ser ingeniería social, phishing, explotación de alguna vulnerabilidad en el puesto del usuario… Desde los departamentos de seguridad se cuenta con tecnología, procesos y personas. Las personas por falta de formación o iniciativas de concienciación están indefensas y son el punto más débil de la cadena.

Nadie en una empresa debe trabajar con información sin tener unos conocimientos. Debemos dotarnos de unos hábitos internos y unos procedimientos robustos para estar protegidos.

Jaime Gómez

No debemos delegar toda la seguridad de un puesto en un antivirus, pero tampoco prescindir de él.

Jorge Sanz

Cuando hablamos de seguridad en la nube el ser humano es el eslabón más débil. Si un usuario no tiene conocimientos suele ser el punto de entrada de la mayor parte de la problemática.

Javier Casares, responsable de WPdanger y director de operaciones en Brutal.systems.

¿Es fácil acceder a los datos de los demás?

Puede ser sencillo o complicado dependiendo del cuidado que tengan los demás en evitar que sus datos se expongan. Debemos gestionar diferentes capas de hardware y software donde pueden aparecer vulnerabilidades y fallos de configuración que debe ser corregidos.

Si los equipos que se dedican a hacer ejercicios de seguridad pueden acceder en menos de tres meses sin ser detectados, qué no podrán hacer grupos organizados que pueden dedicar tiempo y recursos para conseguir un objetivo, comenta Jorge Sanz. Hoy en día la inversión en la detección y respuesta a incidentes está creciendo y eso es debido a que las empresas empiezan a asumir que el compromiso de sus sistemas es algo que puede suceder y que es importante detectarlo y reaccionar correctamente.

Un buen ejercicio es conectarse a la red WiFi de un aeropuerto y hacer un escaneo. Miles de dispositivos conectados, muchos de ellos disponibles para tu acceso.

Javier Casares

La creencia es que detrás de las crisis de seguridad siempre hay un criminal con profundos conocimientos. Pero la realidad es que la mayoría de los casos se llevan a cabo por “script kiddies”.

Jaime Gómez, ingeniero técnico de telecomunicación y empresario en ITEISA.

El encriptado: funcionamiento

La práctica más habitual para proteger nuestros documentos es la de doble clave, una pública y otra privada que funcionan en conjunto. La pública se puede instalar y distribuir, pero sin la privada no se puede hacer nada.

Este sistema se basa en la criptografía asimétrica: una transformación matemática de la información basada en las propiedades de los números primos. Se cifran igual los secretos de Estado y tus fotos en iCloud, explica Jaime Gómez. No se conoce ninguna crisis de seguridad originada en última instancia por una vulnerabilidad en los algoritmos de criptografía asimétrica. Puede haber defectos en las implementaciones pero casi siempre fallamos las personas: por negligencia, por desconocimiento o simplemente por error.

Muchos de estos algoritmos se consideran seguros porque se basan en problemas matemáticos para los que no se conoce solución en un tiempo razonable y averiguar la clave probando todas las posibles combinaciones llevaría, en algunos casos, más de 1.000 años empleando las ordenadores más potentes que se conocen.

Jorge Sanz añade que dentro del cifrado hay dos opciones, el simétrico donde la clave de cifrado y descifrado es la misma (AES) y el asimétrico donde la clave de cifrado y descifrado son distintas (RSA). Cada uno tiene sus usos y el criterio de selección puede variar por cuestiones como rendimiento, nivel de seguridad necesario, sencillez de funcionamiento, etc.

¿Ha sustituido la nube al antivirus?

En general, los dispositivos y servicios en red están incorporando medidas de seguridad de serie, lo que hace que los usuarios se sientan más seguros. Un software antivirus y un firewall son la puerta y la alarma de tu casa. Hay gente más o menos confiada.

En algunas empresas existe la creencia de que se puede sustituir, pero es errónea y pone gravemente en riesgo a la empresa, dice Rames Sarwat.

Cada software de seguridad informática tiene un propósito y ha sido diseñado para prevenir o mitigar ciertos riesgos. Los antivirus o antimalware han sido diseñados para prevenir, detectar y responder al malware en los dispositivos que se conectan a las redes como servidores, ordenadores, smartphones y tablets.

Es importante resolver el problema del intercambio de claves de forma segura cuando hay varias partes implicadas.

Rames Sarwat

Seguridad en la nube: protégete ante los ataques

Si lideras una pyme deberás invertir tiempo y atención en estudiar guías que el Instituto Nacional de Ciberseguridad facilita gratuitamente, explica Jaime Gómez.

Después, haz un esfuerzo real por entender cuál es la arquitectura de información de tu negocio (tanto a nivel de datos personales como de otro tipo de información corporativa) y aprende cómo funcionan a grandes rasgos los servicios digitales que tu negocio utiliza. Lee sus políticas de privacidad y utiliza tu olfato antes de confiar ciegamente en un servicio. Por último, inculca en tu empresa una cultura de tratamiento de la información basada en la seguridad y el sentido común para que todas y cada una de las personas con acceso a dispositivos conectados participen de ello.

Por su parte, Rames Sarwat explica que gestionar la seguridad no depende de si estamos o no en la nube sino más bien de si conocemos los activos de los que disponemos y queremos proteger, de si hemos evaluado los riesgos y establecido un plan de mitigación para cada uno.

No hay fórmulas mágicas pero sí buenas prácticas como hacer backup de la información, concienciar a nuestros usuarios, mantener actualizados nuestros sistemas, disponer de antivirus, monitorizar sistemas y usar un segundo factor de autenticación en nuestros servicios.

A los ataques siempre se va a estar expuesto por el mero hecho de estar presente, no es necesario ser un objetivo concreto para ser una víctima.Tener una matriz de amenazas y, en función de ésta, ir aplicando la seguridad suele ser un paso previo muy bueno para estar protegido y preparado, apunta Jorge Sanz.

Almacenamiento de datos en diferentes países

La recomendación principal para evitar sorpresas, según Javier Casares, es tener los datos en Europa y hacer uso de servidores lo más cercanos a tu país posible. En caso de trabajar en red, se puede configurar los sistemas de la misma forma. Nunca está de más tener la infraestructura replicada en modo de Disaster Recovery o High Availability.

La ubicación de los servidores es importante y afecta a las empresas, dice Rames Sarwat. A mayor distancia, las conexiones deben pasar por diferentes redes que generan latencia y pueden afectar a la calidad. Pero sobre todo afectará a las empresas por la existencia de diferentes legislaciones que no son uniformes. Es por ello que los proveedores de cloud han creado datacenters en diferentes regiones y países permitiendo a los usuarios seleccionar dónde se ubicarán sus servidores, pero existen muchos casos de software como servicios que se prestan en Internet donde no es posible dicha selección exponiendo legalmente a las empresas.

Jorge Sanz cree que en el uso de la nube, la ubicación de los datos es transparente. GDPR nació para proteger los datos de los usuarios frente a abusos, obligando a las empresas a obtener un consentimiento explícito por parte del usuario final para que sus datos se usen para un fin concreto. Aunque es una ley europea, el ámbito de aplicación es mundial, ya que, en teoría, cualquier empresa que maneje información de usuarios europeos debe cumplir con la normativa.

El marco normativo es importante. En Europa tenemos la reciente ley RGPD que está muy adelantada respecto a otros países, particularmente frente a EE.UU.

Jaime Gómez

Las contraseñas de los usuarios no son seguras. El consejo principal es activar un sistema de 2FA (doble Factor de Autenticación)

Javier Casares